點擊 Markdown 連結恐執行程式

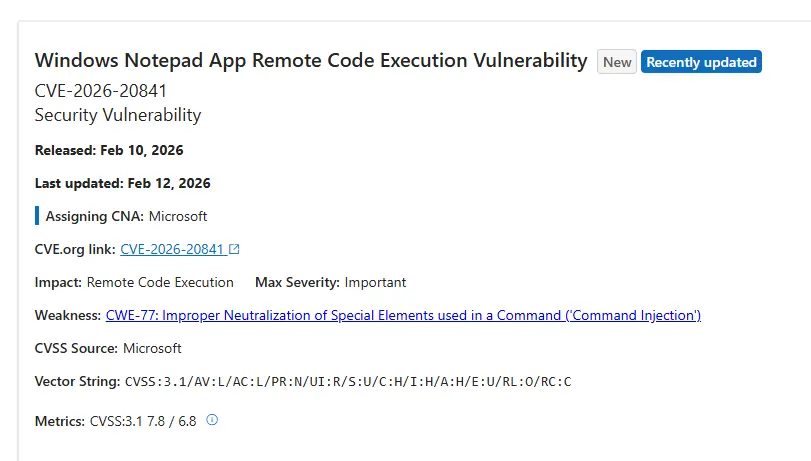

Windows 11 使用者請留意!微軟已針對內建的記事本 (Notepad) 釋出重要安全性更新,修補了一個追蹤編號為 CVE-2026-20841 的高風險漏洞。該漏洞與記事本的 Markdown 顯示模式有關,攻擊者可透過特製的連結,在使用者不知情的情況下啟動本機或遠端程式,且舊版程式完全不會跳出安全警示。

相關新聞 : Office 改名謠言真相:微軟 Microsoft 365 Copilot 到底改了什麼?

為何點一下就能執行程式?

根據官方安全公告,此漏洞的攻擊情境需要使用者的互動才能觸發。攻擊者會誘導使用者開啟一個惡意製作的 Markdown 檔案 (.md),並誘使其點擊內容中的連結。在修補前的版本中,當使用者對這些特製連結進行操作 (如 Ctrl + 點擊) 時,記事本會直接啟動應用程式處理該連結,進而載入並執行檔案。最危險之處就是整個過程不會出現 Windows 常見的安全警告對話框,導致使用者在毫無防備下讓惡意程式執行。

受影響版本與觸發條件

目前已知受影響的版本為 Windows 記事本 11.2510 及更早版本。當這些版本以 Markdown 模式檢視檔案時,特定的 URI 協定會被解析為可執行的連結。可被濫用的連結型態包括有:

-

file://:直接指向本機檔案系統路徑。

-

ms-appinstaller://:Windows 應用程式安裝器協定。

-

其他非標準網頁連結:各類自訂的 URI 協定。

遠端 SMB 分享也成跳板

除了執行本機檔案,file:// 與 ms-appinstaller:// 風險更延伸至網路環境。攻擊者可將連結指向遠端的 SMB 分享路徑。一旦使用者點擊,惡意程式將以當前登入使用者的權限執行。典型的攻擊套路有:

-

製作含有特殊協定連結的惡意 .md 檔。

-

透過誘騙手法誘騙使用者開啟檔案。

-

引導使用者點擊連結。

-

程式在使用者權限下被靜默啟動。

💡 小知識:記事本雖然功能看似簡單,但記事本 (Notepad) 可是 Windows 的元老級軟體喔。它自 Windows 1.0 時期 (1983 年) 就已隨系統提供,至今已有超過 40 年歷史。

Microsoft Store 已釋出自動更新

微軟已釋出更新版本修復此問題。修補後當使用者在記事本中點擊非 http:// 或 https:// 開頭的連結時,系統會強制顯示警告對話框,並要求使用者確認後才會繼續執行,有效杜絕了過去無聲執行的風險。雖然誘騙手法仍可能誘騙使用者按下確認,但至少系統已盡到告知義務,多了一道安全防線。

更新狀態與建議

由於 Windows 11 的記事本主要透過 Microsoft Store 自動更新記事本,大多數開啟自動更新的使用者應已在背景完成修補。建議使用者可開啟 Microsoft Store 檢查應用程式更新或 Windows Update,確保記事本版本高於 11.2510,以防範潛在威脅。

如果喜歡這篇文章,並想持續收到更多限時免費、科技新聞、 Apple 資訊,以及 AI 、 WordPress 教學與資源分享,歡迎透過以下方式支持我,讓我更有動力創作:

👍 按讚與追蹤:鎖定我的 Facebook專頁、Instagram、Threads 和 X,就不會錯過最新內容。

☕ 請我喝杯咖啡:如果內容對你有幫助,歡迎到 Ko-fi 小額支持,為我注入創作能量。

你的一個 Like、追蹤或是一杯咖啡的鼓勵,都能激勵我持續分享更多實用文章。由衷感謝大家。😉